Kubernetes a révolutionné la façon dont les applications sont déployées et gérées à l’échelle, offrant un système robuste pour orchestrer des conteneurs sur des clusters de machines. Cependant, avec la complexité croissante des applications modernes qui fonctionnent dans des environnements distribués, la nécessité d’automatiser et de rationaliser les tâches opérationnelles devient cruciale. C’est ici que les opérateurs Kubernetes entrent en jeu. Vous pouvez le code source de mon operateur sur mon repo git: https://github.com/ftounga/certificat-operator

I- Qu’est-ce qu’un opérateur Kubernetes ?

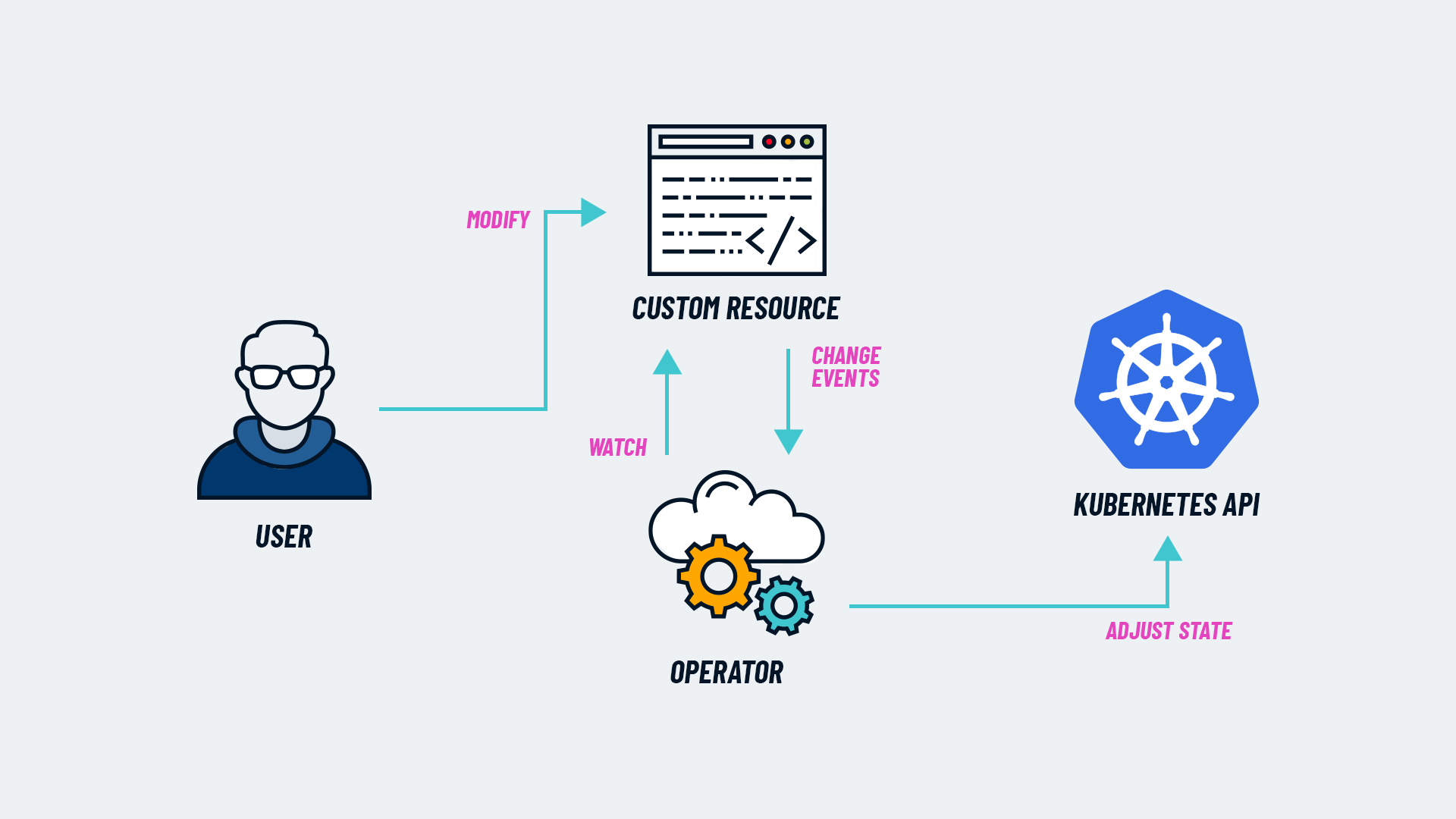

Un opérateur Kubernetes est une méthode pour empaqueter, déployer et gérer une application Kubernetes. Conçu sur le modèle des applications natives de Kubernetes, un opérateur utilise les API du système pour observer l’état actuel de l’environnement, puis prend des décisions et effectue des actions pour atteindre ou maintenir l’état souhaité. En essence, un opérateur est un client avancé de l’API Kubernetes qui agit comme un contrôleur pour un type spécifique de ressource dans votre cluster.

1.1 Architecture des opérateurs

L’architecture d’un opérateur Kubernetes repose principalement sur deux composants principaux :

- Custom Resource Definitions (CRDs) : Les CRDs permettent de définir des versions personnalisées de ressources que l’API Kubernetes ne propose pas par défaut. Cela donne aux utilisateurs la capacité de créer des ressources spécifiques à leur application ou service.

- Contrôleur : Le contrôleur est une boucle de surveillance qui constamment regarde l’état des ressources qu’il gère et tente de déplacer l’état actuel vers l’état souhaité. C’est le cœur logique de l’opérateur, effectuant la « boucle de réconciliation » – un processus continu d’ajustements pour maintenir ou atteindre un état désiré dans le cluster.

1.2 Utilité des opérateurs

Les opérateurs sont extrêmement utiles pour gérer des applications complexes sur Kubernetes. Ils encapsulent le savoir-faire opérationnel spécifique à une application : ils savent comment déployer, mettre à niveau, configurer, réparer, et même comment évoluer une application. Cela réduit le besoin de manutention manuelle et permet une gestion plus automatisée et robuste, rendant les systèmes plus auto-suffisants et moins susceptibles aux erreurs humaines.

1.3 Les mécanismes régissant les opérateurs

- Boucle de réconciliation : La boucle de réconciliation est un processus continu par lequel l’opérateur ajuste l’état actuel du cluster pour qu’il corresponde à l’état désiré. Ce mécanisme est central dans le fonctionnement de tous les opérateurs Kubernetes. Il surveille en permanence les ressources qu’il gère, détecte les écarts par rapport à l’état souhaité, et prend des mesures pour résoudre ces écarts.

- Custom Resource Definitions (CRDs) : Les CRDs permettent aux développeurs de définir des types de ressources personnalisés. Cela est crucial pour les opérateurs car cela leur permet de travailler avec des ressources qui sont spécifiques à une certaine application ou service.

Les opérateurs Kubernetes offrent une approche puissante pour gérer les applications dans un environnement Kubernetes, en fournissant des moyens automatisés pour gérer l’état souhaité des applications. Ils sont conçus pour gérer le cycle de vie complet des applications, en intégrant des connaissances opérationnelles spécifiques directement dans le système d’orchestration.

II- Implémentation d’un operateur: Cert-manager operator

Le Cert-Manager Operator est un outil essentiel pour la gestion des certificats TLS dans les clusters Kubernetes, simplifiant significativement la gestion des certificats. Voici un aperçu plus détaillé de ses composants, installation, et fonctionnement.

Custom Resource Definitions (CRDs) utilisées par Cert-Manager

Cert-Manager utilise une variété de CRDs pour gérer les aspects de la certification TLS dans un cluster Kubernetes. Voici les principaux CRDs détaillés :

Certificate: Représente un certificat TLS au sein du cluster, spécifiant comment ce certificat doit être renouvelé et son lien avec l’émetteur.IssueretClusterIssuer: Définissent où et comment obtenir les certificats. UnIssuerest spécifique à un namespace, tandis qu’unClusterIssuerest global au cluster.CertificateRequest: Crée une demande de certificat auprès de l’émetteur configuré. Ceci est généralement géré par le système, mais peut être utilisé pour des cas d’utilisation avancés.

Exemple pratique : Création et gestion d’un Certificate

Pour illustrer, considérons la création d’un Certificate qui utilise un ClusterIssuer pour automatiser la gestion des certificats avec Let’s Encrypt.

Définition d’un Certificate:

Ce manifeste crée un certificat pour le domaine www.mywebsite.com, spécifiant un ClusterIssuer pour l’émission. Le certificat sera renouvelé 15 jours avant son expiration.

Impact du changement sur le contrôleur :

Quand ce Certificate est créé ou modifié, le contrôleur Cert-Manager réagit en :

- Interrogeant le

ClusterIssuerspécifié pour obtenir un certificat. - Stockant le certificat obtenu dans un Secret Kubernetes nommé

mywebsite-tls. - Gérant automatiquement le renouvellement du certificat en fonction des champs

durationetrenewBefore.

Exemple pratique : Modification de l’Issuer

Modifions un Issuer pour changer le mode d’obtention des certificats, par exemple, en passant d’une configuration de staging à une configuration de production avec Let’s Encrypt.

Définition originale d’un Issuer:

Modification pour utiliser la production de Let’s Encrypt:

Impact du changement sur le contrôleur :

Lorsque cet Issuer est mis à jour, le contrôleur Cert-Manager détecte le changement et met à jour toutes les demandes de certificat futures pour utiliser le nouveau serveur ACME. Cela signifie que tous les certificats émis par cet Issuer utiliseront désormais l’environnement de production de Let’s Encrypt.

Installation de Cert-Manager

L’installation de Cert-Manager dans un cluster Kubernetes est généralement réalisée via Helm ou kubectl, mais pour une compréhension claire, nous allons détailler le processus avec kubectl, qui illustre clairement les étapes et les composants impliqués.

Étapes d’installation avec kubectl

- Installation des CRDs : Avant d’installer le Cert-Manager lui-même, il est nécessaire de configurer les CRDs dans le cluster. Cela permet à Kubernetes de reconnaître les nouvelles ressources (comme

Certificate,Issuer,ClusterIssuer).

Création de l’espace de noms pour Cert-Manager :

Cert-Manager fonctionne dans son propre espace de noms pour isoler ses opérations des autres applications.

2. Création de l’espace de noms pour Cert-Manager : Cert-Manager fonctionne dans son propre espace de noms pour isoler ses opérations des autres applications

3. Déploiement de Cert-Manager : En utilisant le gestionnaire de paquets Helm ou un manifeste YAML direct, vous pouvez installer Cert-Manager. Pour une installation simple avec kubectl, voici un exemple de commande utilisant un fichier YAML préparé :

Mécanismes du contrôleur Cert-Manager

Le contrôleur de Cert-Manager est au cœur de son fonctionnement. Il effectue plusieurs tâches clés :

- Surveillance des ressources : Le contrôleur surveille les CRDs liées aux certificats, comme

Certificate,Issuer, etCertificateRequest. Il réagit aux créations, mises à jour et suppressions. - Gestion des certificats : Lorsqu’un

Certificateest demandé, le contrôleur interagit avec l’Issuerou leClusterIssuerapproprié pour émettre le certificat. Il gère également le renouvellement des certificats avant qu’ils n’expirent, conformément à la spécification dans le CRD. - Réconciliation : La boucle de réconciliation est le processus par lequel le contrôleur s’assure que l’état réel du cluster correspond à l’état désiré défini par les CRDs. Si un écart est détecté, le contrôleur prend des mesures pour aligner l’état réel sur l’état désiré.

Exemple pratique : Réponse du contrôleur à un échec de renouvellement

Supposons que le renouvellement d’un certificat échoue à cause d’un problème avec l’Issuer. Le contrôleur tente de renouveler le certificat, mais si l’Issuer n’est pas configuré correctement ou si le service ACME est inaccessible, le renouvellement échoue.

Le contrôleur journalise l’échec et tente de renouveler le certificat à intervalles réguliers jusqu’à ce que le problème soit résolu, soit par une intervention externe (comme la correction de la configuration de l’Issuer), soit lorsque le service devient de nouveau disponible.

III- Conception Operator Spring Boot

Nous allons développer un exemple simplifié d’un opérateur en Spring Boot, basé sur le fonctionnement de base du Cert-Manager Operator. Nous allons créer une version simplifiée qui pourra écouter les demandes de création de certificats et simuler l’émission de ces certificats.

3.1 Configuration Maven pour Spring Boot avec Kubernetes

Voici à nouveau la configuration Maven (pom.xml) adaptée, incluant les dépendances nécessaires pour intégrer Spring Boot avec l’API Kubernetes.

Code Spring Boot pour un opérateur simplifié de Cert-Manager

Maintenant, je vais te montrer comment coder un contrôleur Spring Boot qui simule la gestion des Certificates en se basant sur des Custom Resource Definitions.

Ce controller surveille les ressources de type Certificate et applique la logique de réconciliation nécessaire pour maintenir les certificats dans l’état désiré.

3.2 Composants de l’opérateur en Spring Boot

1. ApiClient

Le ApiClient est l’interface principale entre notre application Spring Boot et l’API Kubernetes. Il est responsable de l’envoi de requêtes HTTP aux différents endpoints de l’API Kubernetes. En utilisant le ApiClient, notre application peut interagir avec le cluster Kubernetes pour obtenir des informations, créer, modifier ou supprimer des ressources.

Configuration et utilisation de l’ApiClient:

- Comme vu précédemment, l’ApiClient est configuré pour s’authentifier via le token du compte de service. Cela assure que toutes les interactions avec l’API Kubernetes sont sécurisées et authentifiées.

- L’ApiClient est utilisé pour configurer les informers et les listers, qui sont essentiels pour surveiller les ressources Kubernetes.

2. SharedInformerFactory

Le SharedInformerFactory est un composant crucial qui permet de créer des informers. Un informer est un cache local et synchrone des ressources Kubernetes. Il écoute les changements dans le cluster Kubernetes et met à jour son cache. Cela permet à l’opérateur de répondre rapidement aux changements sans avoir besoin de faire des appels API répétés, ce qui serait moins efficace.

Rôle du SharedInformerFactory:

- Générer des informers pour différentes ressources Kubernetes. Chaque informer peut être configuré pour surveiller un type spécifique de ressource (par exemple,

Certificates). - Fournir un mécanisme par lequel les informers partagent un même cache et une même configuration, améliorant ainsi l’efficacité et réduisant la charge sur l’API Kubernetes.

3. Controllers

Les Controllers sont le cœur logique de l’opérateur. Ils sont responsables de la réconciliation de l’état désiré avec l’état actuel des ressources Kubernetes. Lorsque les informers détectent un changement, ils envoient des notifications aux controllers qui exécutent la logique de réconciliation.

Fonctionnement des Controllers:

- Chaque controller est attaché à un type spécifique de ressource Kubernetes et écoute les événements de cette ressource via son informer.

- Lorsqu’un événement est reçu (création, mise à jour, suppression), le controller évalue si l’état actuel de la ressource correspond à l’état désiré (défini par les CRDs ou la logique interne de l’application).

- Si l’état désiré n’est pas atteint, le controller effectue les actions nécessaires pour y parvenir. Cela peut inclure la création de nouvelles ressources, la mise à jour de ressources existantes, ou la suppression de ressources.

Ce controller surveille les ressources de type Certificate et applique la logique de réconciliation nécessaire pour maintenir les certificats dans l’état désiré.

Screenshot from 2025-02-19 16-01-44Chaque fois qu’une instance de V1Certificate est créée, mise à jour, ou supprimée, le controller initié par certController reçoit une notification. Cela déclenche la logique de réconciliation qui est implémentée dans la méthode withReconciler. C’est ici que nous définissons comment l’application doit réagir pour aligner l’état du cluster avec les spécifications du certificat.

1. Controller (Bean Spring)

Le Controller dans les exemples de code que j’ai fournis fait référence à un bean Spring qui est configuré pour gérer la logique de réconciliation des ressources Kubernetes spécifiées. C’est une instance configurée via Spring qui écoute les événements de ressources Kubernetes (comme les V1Certificate) et déclenche des actions basées sur ces événements. Ce controller est essentiellement un mécanisme technique qui permet l’intégration et l’interaction avec l’API Kubernetes pour surveiller et réagir aux changements dans les ressources du cluster :

- Configuration dans Spring Boot : Il est défini comme un bean dans la configuration de Spring et configuré pour surveiller des événements spécifiques sur les types de ressources Kubernetes. Il utilise des classes et des méthodes fournies par les bibliothèques Kubernetes pour Java pour créer des boucles de réconciliation.

2. CertificateController (Classe de logique métier)

CertificateController, d’autre part, est une classe qui pourrait être utilisée pour encapsuler la logique métier spécifique associée aux certificats. Dans un projet de plus grande envergure ou plus complexe, cette classe pourrait contenir des méthodes qui traitent des cas d’usage spécifiques, comme la validation des politiques de certificats, la gestion des erreurs spécifiques liées aux certificats, ou des interactions complexes avec d’autres composants ou services :

- Rôle métier et logique d’application : Elle peut implémenter des règles métier spécifiques, interagir avec d’autres services ou bases de données, ou gérer des détails plus fins de la gestion des certificats qui ne sont pas directement liés à la simple réconciliation de l’état des ressources.

Résumé de la différence

Controllerest plus axé sur la configuration technique pour connecter Spring Boot avec Kubernetes, en s’occupant principalement de la synchronisation de l’état et de la réconciliation des ressources Kubernetes selon les définitions des CRDs.CertificateControllerserait axé sur la logique métier et les opérations spécifiques associées à la gestion des certificats, allant au-delà de la simple réconciliation pour inclure des règles métier complexes, des interactions avec d’autres systèmes, et la gestion des politiques de sécurité.

III – Configuration de la Sécurité et Communication

Pour que notre application Spring Boot puisse communiquer de manière sécurisée avec l’API Kubernetes, plusieurs aspects de la configuration sont essentiels, notamment l’authentification et la définition des rôles.

Configuration de la Sécurité dans Kubernetes

- Service Account: Kubernetes utilise des comptes de service pour permettre aux applications (dans les pods) de s’authentifier auprès de l’API Kubernetes. Un compte de service fournit un token d’accès que les applications peuvent utiliser pour effectuer des appels API.Voici comment créer un compte de service pour notre opérateur dans Kubernetes :

- Role Binding:

Les rôles définissent les permissions accordées aux actions que peut effectuer un compte de service sur les ressources Kubernetes. RoleBinding lie ces rôles au compte de service. Exemple de Role et RoleBinding pour permettre à notre opérateur de lire et de gérer des Certificates:

- Configuration dans Spring Boot: Pour que Spring Boot utilise le compte de service pour s’authentifier auprès de Kubernetes, il faut configurer le client Kubernetes de Spring Boot pour qu’il utilise le token fourni par le compte de service. Ce token est automatiquement monté dans les pods au chemin

/var/run/secrets/kubernetes.io/serviceaccount/token.

Lorsque ton application Spring Boot s’exécute à l’intérieur d’un cluster Kubernetes, elle utilise généralement l’API de Kubernetes directement accessible via un endpoint interne. Cette configuration est automatiquement disponible pour les applications qui tournent dans le cluster et ne nécessite généralement pas que tu spécifies explicitement l’URL de l’API de Kubernetes. Voici comment cela fonctionne :

Accès à l’API Kubernetes depuis l’intérieur du cluster

- Endpoint de l’API Kubernetes : L’API de Kubernetes peut être atteinte à l’intérieur du cluster via une URL interne fixe:

https://kubernetes.default.svc. Cette URL utilise le DNS interne de Kubernetes pour atteindre le serveur d’API sans nécessiter de configuration de réseau externe. - Token d’authentification : Chaque pod dans Kubernetes a accès à un token d’authentification stocké automatiquement par Kubernetes. Ce token est monté dans le pod au chemin

/var/run/secrets/kubernetes.io/serviceaccount/token. Le client Kubernetes utilisé par ton application Spring Boot utilisera ce token pour s’authentifier auprès de l’API Kubernetes. - Certificat racine de l’API Kubernetes : Le certificat SSL utilisé par l’API Kubernetes est également automatiquement monté dans le pod sous

/var/run/secrets/kubernetes.io/serviceaccount/ca.crt. Cela permet au client de vérifier l’authenticité de l’API Kubernetes lors de la connexion. - Configuration du client Kubernetes dans Spring Boot : Lorsque tu utilises

ClientBuilder.cluster()dans Spring Boot, comme mentionné dans les discussions précédentes, cela configure automatiquement le client pour utiliser l’URL interne, le token d’authentification, et le certificat racine de l’API sans que tu aies besoin de spécifier explicitement ces détails. Voici à nouveau comment cela peut être configuré :

IV – Déploiement de l’Opérateur

Pour que l’opérateur soit fonctionnel dans un environnement de production Kubernetes, il est important de créer une image Docker de l’application et de la déployer dans le cluster. Voici une étape essentielle pour la mise en production de notre opérateur.

Le déploiement de cet opérateur peut être géré via un manifeste Kubernetes qui configure les volumes nécessaires pour le token de service, et qui applique les rôles et permissions adéquates via un Role et un RoleBinding

V – Résumé

Les opérateurs Kubernetes représentent une avancée significative dans la manière dont nous gérons les applications et les services au sein des clusters Kubernetes. En automatisant les tâches opérationnelles qui seraient traditionnellement exécutées par des administrateurs systèmes ou des scripts, les opérateurs permettent une gestion plus fine, plus réactive et plus proactive des applications, en tirant pleinement parti de l’architecture et des capacités de Kubernetes.

Récapitulatif des Points Clés

- Opérateurs Kubernetes : Ils étendent les capacités de Kubernetes en utilisant des contrôleurs personnalisés pour gérer les applications complexes. Ces opérateurs observent l’état de l’environnement, prennent des décisions et agissent pour atteindre ou maintenir l’état souhaité des applications.

- Architecture et Composants : Un opérateur typique utilise les Custom Resource Definitions (CRDs) pour créer de nouvelles ressources spécifiques à une application. Le contrôleur de l’opérateur réagit aux changements dans ces ressources et gère le cycle de vie de l’application de manière automatisée.

- Exemple Pratique avec Cert-Manager : Nous avons exploré en détail comment un opérateur comme Cert-Manager utilise les CRDs pour gérer les certificats TLS dans un cluster Kubernetes, simplifiant ainsi la gestion des certificats et la sécurisation des communications.

Intégration avec Spring Boot

- Développement d’un Opérateur Simple : En utilisant Spring Boot, nous avons démontré comment développer un opérateur simple pour gérer les certificats. Cela comprenait la mise en place de la sécurité, la configuration des composants nécessaires pour l’interaction avec Kubernetes, et l’implémentation de la logique de réconciliation.

- Sécurité et Authentification : Une attention particulière a été portée à la configuration de la sécurité pour assurer une communication sûre et authentifiée entre l’application Spring Boot et le cluster Kubernetes.

- Composants de l’Opérateur : L’explication détaillée des composants, tels que

ApiClient,SharedInformerFactory, etControllers, a illustré comment ils travaillent ensemble pour surveiller et gérer les ressources de manière efficace.

VI – Conclusion

Les opérateurs Kubernetes ne sont pas simplement des outils; ils représentent une méthodologie de gestion des infrastructures cloud native qui peut considérablement augmenter l’efficacité, la fiabilité et la scalabilité des applications. En automatisant les tâches de gestion complexes, les opérateurs permettent aux équipes de se concentrer sur le développement de fonctionnalités plutôt que sur la maintenance de l’infrastructure.

Avec ce guide, nous avons pu voir non seulement comment les opérateurs fonctionnent et sont structurés, mais aussi comment vous pouvez commencer à développer le vôtre en utilisant des technologies familières comme Spring Boot. Cette approche vous offre la flexibilité de créer des solutions personnalisées qui s’adaptent parfaitement à vos besoins opérationnels spécifiques, ouvrant ainsi la porte à des innovations continues dans l’environnement dynamique de Kubernetes.